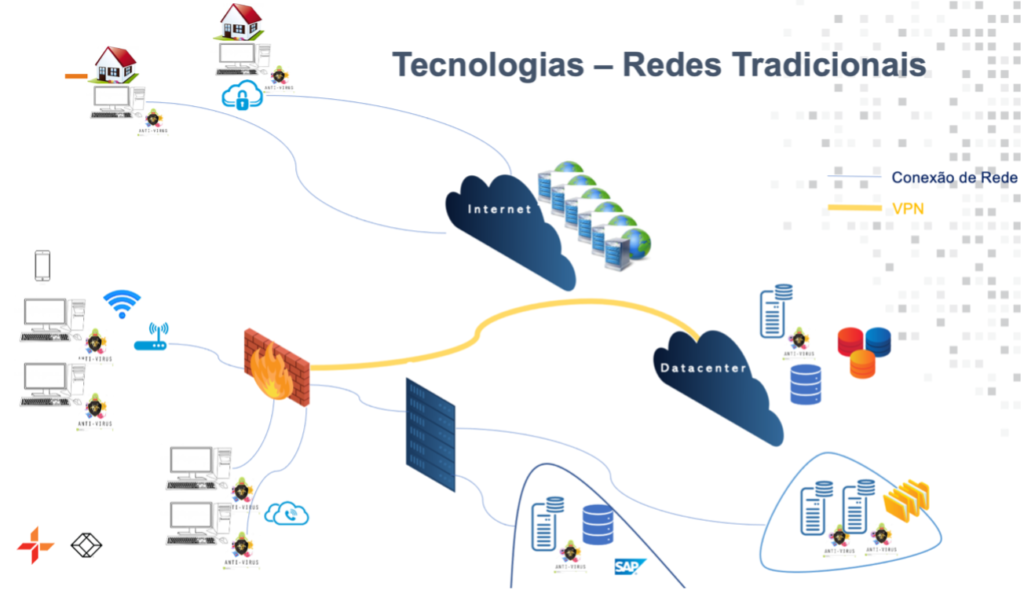

As redes de computadores corporativas eram conectadas a internet por meio de roteadores e o uso de TCP/IP, estas possuíam características de conexão externa e uma rede interna para serviços básicos, ou seja, duas camadas (externa/interna). A proteção destas redes é realizada pelos Firewalls, advindos de sistemas operacionais como Linux e com regras para proteção por ambiente dando origem a Zona Desmilitarizada DMZ (Demilitarized Zone) ao qual há uma rede confiável e outra não confiável com endereços válidos ou públicos e privados (RFC1918), dentro deste contexto, o Firewall realizava a segmentação e as regras para acesso externo e interno, assim como a adoção de outras sub redes para os demais serviços.

O conceito de DMZ (Demilitarized Zone)[1] ou zona desmilitarizada, ao qual há perímetros de redes de computadores e suas subredes, utilizam domínios de broadcasts e emprego de segmentação por Virtual LAN (VLAN – Virtual Local Area Network), criam zonas “neutras” ou desmilitarizada, por conseguintes perímetros confiáveis e não confiáveis. Isto é, as conexões da rede interna são as confiáveis e com acesso a redes externas (redes públicas e com IPs válidos) as não confiáveis. Estes perímetros de seguranças utilizados em Firewalls segmentam e protegem por meio de regras os acessos internos e externos, proporcionando o controle de serviços entre os elementos conectados. Exemplos são as Zonas que representam objetos nos firewalls, ao qual um acesso externo para um Serviço Web como HTTPS se restrinja a uma parte da rede e controlado pelas regras da Zona Externa e Interna, respectivamente

Figura 01 – Diagrama das Redes Tradicionais

As DMZ e o papel dos Firewalls foram sendo transformados ou alterados com a adição de mais funcionalidades como sistemas de prevenção/detecção de intrusão – IPS/IDS (Intrusion Prevention/Detection System), Antivírus, WebFilters etc. Se outrora havia pontos de segmentação em uma rede com poucas funcionalidades, atualmente há diversas funções e serviços de interconexões com Clouds Privadas e/ou Públicas, com relações de conexões lógicas via VPN (Virtual Private Network).

Este cenário gerou e levou aos Firewalls a concentração de serviços diversos de segurança: proteção as redes, regras de segurança, verificação de vírus, sandbox[2], VPNs, IPS etc. No entanto não protegia sistemas que porventura estariam infectados por Ransomware ou invasores que possuiriam acesso privilegiado, ou mesmo não tendo o conhecimento ou noção pelas equipes de segurança que os seus sistemas estavam vulneráveis ou comprometidos.

Dado o cenário de alto risco, comdiversas invasões e sequestros de dados, atrelado ao aumento exponencial de vazamento e falhas em sistemas. O conceito de não confiança, aplicado as camadas de segurança é hoje um tema altamente discutido no mercado de segurança da informação, sendo o mais adequado o modelo: Confiança Zero ou Zero Trust

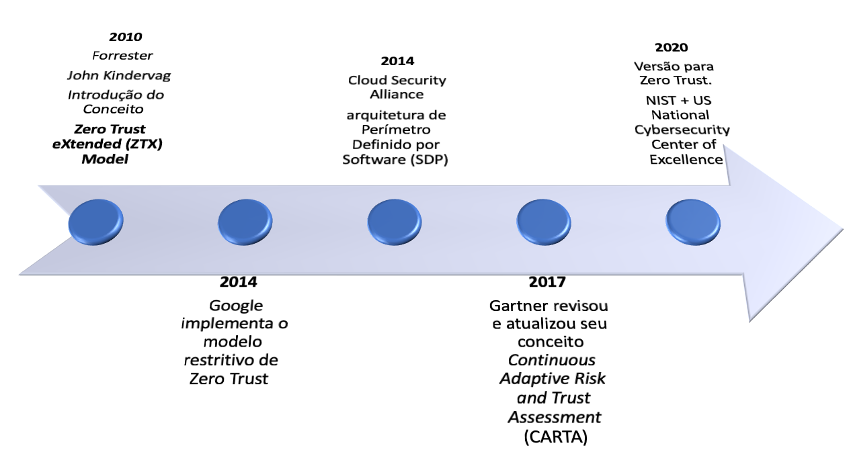

A ideia nasceu pela publicação do artigo do analista da Forrester[3] John Kindervag, em 2010, introduziu o termo “Zero Trust” em seu paper: “No More Chewy Centers: Introducing The Zero Trust Model Of Information Security[4]”.

Figura 02 – Histórico da adoção do Conceito Zero Trust

O próximo passo veio em 2014, pela Google, que iniciou a aplicação prática dentro de suas operações / redes, tendo como base a restrição de acesso ou remoção de acessos a rede de produção. Tal ação influenciou fortemente o setor com uma série de artigos documentando sua implementação interna e inovadora.

No mesmo ano, 2014, a Cloud Security Alliance apresentou a arquitetura de Perímetro Definido por Software (SDP – Software Defined Perimeter), que fornecia uma especificação concreta para um sistema de segurança compatível com Zero Princípios de confiança. Já em 2017, empresas de segurança começaram utilizar o modelo e este foi ratificado pelo Gartner que revisou, incluindo-o no CARTA (Continuous Adaptive Riskand Trust Assessment) – Avaliação de Confiança e Risco Adaptável Contínuo, que possui princípios em comum.

Em 2020, a ênfase de toda a indústria em Zero Trust continuou, com o NIST (National Institute of Standards and Technology) associado com US National Cybersecurity Center of Excellence dos EUA, lançam uma publicação dedicada a Arquitetura Zero Trust.

O Zero Trust continua a evoluir à medida que fornecedores e empresa venham adotar e implementar os conceitos, reconhecendo-o como uma mudança fundamental na abordagem da segurança da informação.

Por fim, as tecnologias que utilizam os seus princípios com o emprego do SDP, aumentam a capacidade de combater ameaças cibernéticas como Ransomware, assim como a possibilidade real de aplicação de políticas.

[1] Livro ITGOVERNANCE, A Manager’s Guide to Data Security and ISO27001/ISO27002, página 254.

[2] Sandbox é um mecanismo de segurança para separar programas em execução, geralmente em um esforço para atenuar a disseminação de falhas no sistema ou vulnerabilidades de software

[3] A Forrester é uma empresa norte-americana de pesquisa de mercado que presta assessoria sobre o impacto existente e potencial da tecnologia e segurança da informação.

[4] O artigo (white paper) No More Chewy Centers: Introducing The Zero Trust Model Of Information Security. Em tradução livre para português pode ser lido como: Não há mais Centros Rígidos: Confiança Zero um modelo de Segurança da Informação. (o autor utilizou a expressão borracha e que foi expresso pela palavra “rígido”)