Há pouco tempo a noção de zero era caraterizada por uma nova ameaça, em outros termos, um novo vírus que após descoberto seria avaliado para uma ação de vacina pelos fabricantes de segurança, como antivírus, firewalls etc. O ciclo de ameaças, malwares, mudou tanto pelo potencial de impacto, como também, pelo tempo e quantidade a cada dia.

O ransomware trouxe uma nova perspectiva: efeito sobre devastador a vítima. A nova modalidade levou ao sequestro de dados mediante pagamento, logo gerando um novo negócio bem lucrativo para os cybers criminosos.

A profissionalização do ransomware atrelado a lucratividade do novo modelo, possibilitou a “industrialização” por meio de serviços na Darkweb. O Ransomware as a Service (RaaS) começou discreto e vem ganhando cada vez mais adeptos e associados.

A seguir destacaremos o funcionamento e modelo do RaaS; os ataques; e as possibilidades de proteção.

Ransomware as a Service (RaaS) e seu funcionamento

Ransomware como serviço (RaaS) é um modelo baseado em assinatura que permite aos associados a utilização de ferramentas de ransomware ou de base de ransomware já criados, tendo assim a sua própria derivação. Os associados então ganham um percentual de cada pagamento do resgate. Em suma o modelo de negócios análogo ao Software as a Service (SaaS).

A adoção deste tipo de serviço escuso diminui a barreira técnica ou requisito para a criação de novas ameaças, portanto, os grupos têm a capacidade de contribuição e execução de novos ataques cibernéticos altamente sofisticados.

O modelo RaaS

Para que o modelo RaaS funcione, os integrantes do grupo de Hackers devem possuir bons códigos para chamadas de novos associados. Estes criam os softwares com alta capacidade de infecção e pouca possibilidade de descoberta.

Posteriormente ao desenvolvimento malware pode ser distribuído aos associados do grupo, com isto receita proveniente do resgate é dívida, não obstante a soluções RaaS se assemelha aos produtos SaaS, os associados podem se inscrever com uma taxa única ou uma assinatura mensal.

Algumas soluções RaaS não possuem requisitos monetários de entrada e os associados podem se inscrever com base em comissionamento. O recrutamento de novos participantes ocorre em fóruns na Darkweb. Estes têm assim suporte e acesso a documentação que contêm guias para lançamento de ataques e modelos de intrusão. Alguns distribuidores RaaS chegam a fornecer um painel (dashboard) para auxiliá-los a monitorar o status de cada tentativa de infecção de ransomware.

Ataques RaaS

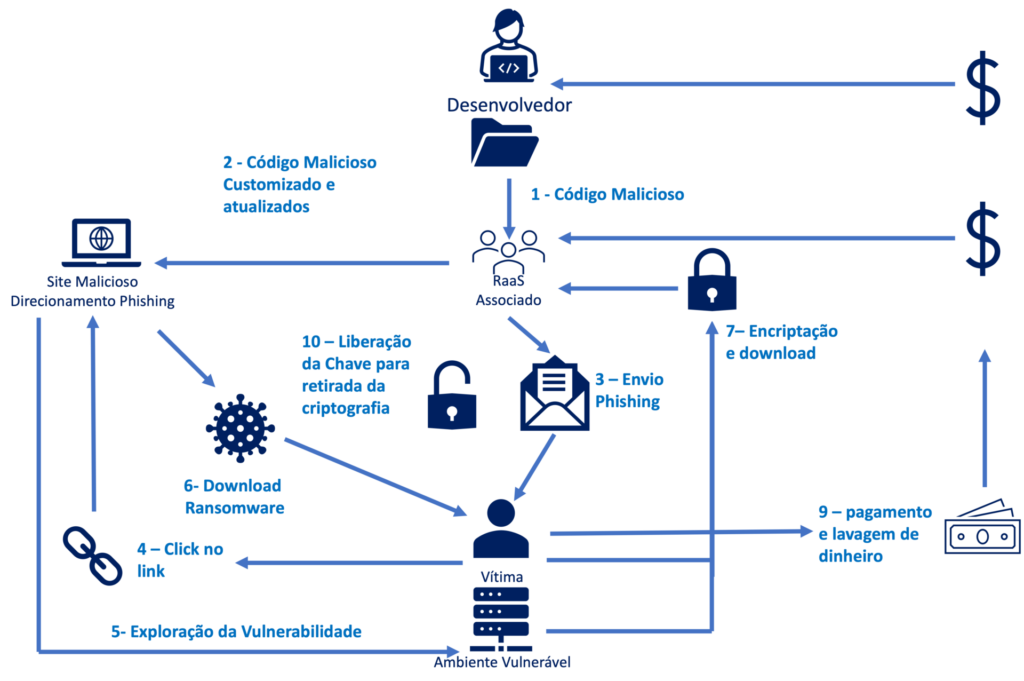

A maioria das vítimas de ransomware acabam sendo infectadas pelo uso de phishing, Figura 01. O Phishing é um método que leva a um usuário de boa fé acessar um link que proporciona a obtenção de dados confidenciais, em especial senhas e a possibilidade de acesso ao sistema operacional.

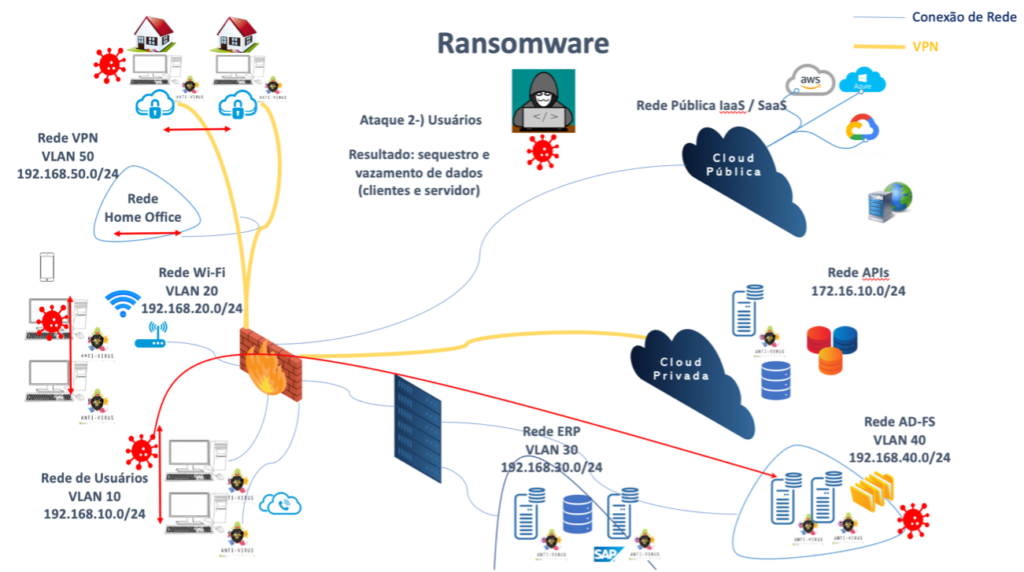

Figura 01 – Diagrama de Exploração por meio de usuários

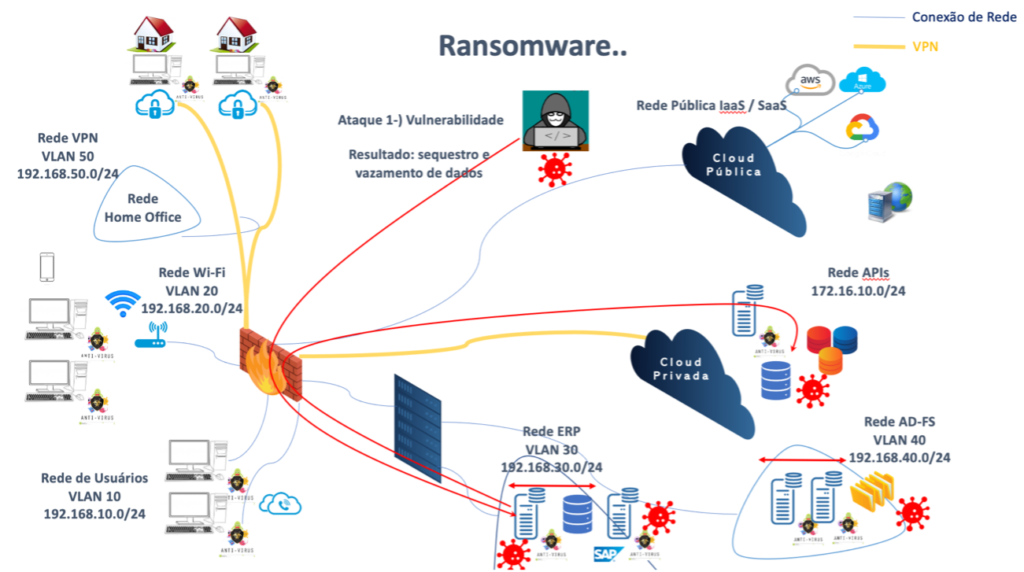

O outro método é o de exploração por meio de vulnerabilidades, Figura 02, sistemas que possuam alguma falha de segurança e acabam sendo comprometidos pelo Ransomware. Isto se aplica a todos os dispositivos desde um servidor, desktop/laptop, a um celular ou um IoT (Internet of Things) ou Internet das coisas.

Figura 02 – Diagrama de Exploração por meio de Vulnerabilidades

O usuário infectado, portanto, com a sua máquina comprometida, é um potencial disseminador do Ransomware, pois em qualquer rede que o dispositivo com ransomware esteja, o malware irá tentar explorar a vulnerabilidades de computadores pertencentes a rede, tal comportamento é denominado: movimento lateral ou leste / oeste.

Alguns equipamentos infectados passam a ser uma ponte para infecção de outros, servir como um gateway, assim aumentando a profundidade de penetração do ataque. Com isto, sem poder ser detectado pelos sistemas tradicionais como Antivírus, Firewalls etc., os arquivos da vítima são criptografados ao ponto de ficarem inacessíveis. Não obstante, o ataque pode ser operado remotamente, automatizado ou monitorado pelos Dashboards do RaaS.

Com a criptografia, a extorsão mediante a ameaça de não recuperação começa podendo ser apenas baseada no pagamento de resgate, mas também na divulgação na Internet dos dados sequestrados.

O fluxo destacado na figura 03 demostra o funcionamento do ataque e suas ações.

Figura 03 – Fluxo RaaS

Quais possibilidades de proteção

Os modelos tradicionais de proteção trabalhavam com a perspectiva da resposta rápida aos malwares e com o bloqueio de portas e assinaturas. Os antivírus bloqueavam e os firewalls locais conseguiam identificar os ataques, no entanto o Ransomware trouxe um novo panorama:

- Zero day em um ciclo de criação e velocidades jamais vistos, proporcionado pela industrialização – RaaS;

- Uso de redes sociais, mensageria entre outros para a disseminação do Phishing;

- Complexidade e maturidade dos códigos que exploram sem os atuais modelos de proteção sequer terem condições de identificá-los;

- Exploração sofisticada de vulnerabilidades conhecidas e desconhecidas;

- Infecção por conexão de redes, isto é, à medida que a máquina infectada conecta em novas redes, o Ransomware se espalha rapidamente;

- Modelo altamente rentável para desenvolvedores e associados do RaaS;

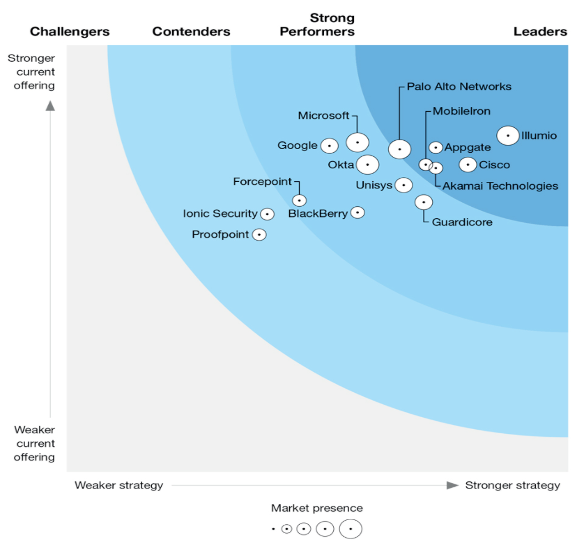

O resumo para os itens supracitados é que os métodos tradicionais não são eficazes contra este novo contexto. A ação contra este cenário gerou a aplicação do conceito de Confiança Zero, ou Zero Trust. O tema do Zero Trust foi uma resposta importante e com possibilidades reais de diminuição da ameaça do RaaS, tendo o destaque no Forrester (empresa de avaliação de tecnologias) que destaca as principais empresas com soluções em Zero Trust, Figura 04.

Figura 04 – Zero Trust Forrester

Já o emprego dos conceitos de Confiança Zero pode ser validado por meio de princípios destacados na figura 05.

Figura 05 – Princípios da Confiança Zero – Zero Trust

Por fim, o advento do Zero Trust propicia resposta interessante ao novo desafio: combater o RaaS, ao qual com algumas ações, sugere-se:

- Investimento em uma plataforma de Zero Trust;

- Aplicação da não confiança para quaisquer conexões;

- Controle de conexões;

- Validação de conexões;

- Micro segmentação para Servidores e usuários, evitando o movimento de exploração dos Ransomware;

- Auditoria e validação via contexto de conexão;

- Treinamentos dos usuários para conscientização do perigo do Phishing;

- Validação de backup e restauração, não obstante, em ambientes de contingência e com redes com Zero Trust;

- Retorno do Firewall ao perímetro;

- Sistemas de avaliação, host checks, para BYOD (Bring Your Own Device -use o seu equipamento pessoal) e IoT (Internet of Things – internet das coisas)

Diretor da Esyner Cyber Segurança, Professor de Tecnologia da UNIP, Mestre em Telecomunicações pela PUC, MBAs e