No dia 03 de novembro de 2020 houve a confirmação de um ataque ao STJ (Superior Tribunal de Justiça), paralisando os julgamentos e os trabalhos do tribunal. O incidente de segurança foi causado por um ramsoware (RansomExx). O impacto, por óbvio foi notório e amplamente divulgado, afinal diversos sistemas foram comprometidos e paralisados, não obstante a indisponibilidade dos processos no tribunal. Conquanto, cabe salientar que dados sensíveis e sigilosos foram expostos e sequestrados, temas tratados pela LGPD – Lei Geral de Proteção de Dados Pessoais, Lei nº 13.709/2018.

O ramsoware realiza a criptografia de dados, por meio de um sequestro digital, ou seja, a chave para a recuperação de dados é disponibilizada mediante a um pagamento. Este tema é importante a todos, pois o método pode ser utilizado para qualquer sistema, corporativo e também em ambientes domésticos, sem contar a gravidade que se dá justamente pelo caráter digital que possuímos nos ambientes: pessoal, governamental e empresarial.

O presente artigo explora, a seguir, os conceitos acerca do tema: tipos de ramsoware, fatores de interesse, “portas de entrada” e modelos de prevenção.

Tipos de ramsoware

O ransomware é um software malicioso, malware, que infecta computadores, servidores e dispositivos computacionais, tendo como premissa a exigência de um pagamento para que as funções originais retornem ao normal. Há diversos tipos, conforme Mohanta, Hahad, Velmurugan (2018), sendo-os explicados a seguir:

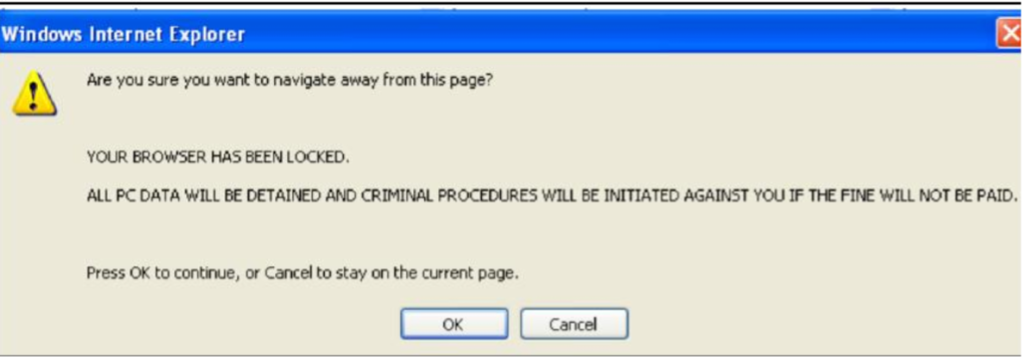

- Scareware and rogue security software ScreenLocker (Scareware e software de segurança desonesto, ScreenLocker): o usuário é conduzido a acreditar que existe um problema em seu sistema, induzindo-o a uma ação para que seja instalado o vírus/malware. Um exemplo clássico é o Antivírus falso (Fake Antivirus), figura 01.

Figura 01 – Print do Antivírus “Fake”

Figura 02 – Mensagem de Bloqueio do Navegador MS-Explorer

- Crypto ransomware: a espécie que criptografa, por meio de chaves complexas assimétricas e simétricas, tendo assim a chave principal em posse do Agente Ativo[1], ou interessado no sequestro do dado.

- Ransomware targeting infrastructure (objetivo na Infraestrutura) Boot ransomware: procura explorar por meio da rede, ataque lateral[2], tendo como objetivo os Sistemas Operacionais vulneráveis, sendo uma porta (backdoor[3]) para uma ação remota para criptografia dos dados em sistemas que estão abrigados.

[1] A expressão Agente Ativo refere-se ao conceito Jurídico Criminal, ao qual o Sujeito ativo do crime é aquele que pratica a conduta descrita na lei.

[2] O Ataque lateral é o conceito de difusão do malware pela rede, testando os sistemas mais vulneráveis e se espalhando.

[3] O conceito de backdoor é voltado a possibilidade de acesso remoto de um agente não autorizado para acesso a rede ou sistemas.

Fatores de Interesses

É fundamental o entendimento acerca deste tipo de ataque, diferente do que ocorria outrora, ao qual a preocupação era a prevenção contra os ataques de vírus de computador, com o “scan” do antivírus e a remoção do malware, atualmente, o ramsoware possui uma motivação objetiva e um mecanismo sofisticado de ataque se diferenciando e com um potencial muito maior. Este pode ser um crime motivado para recebimento de dinheiro, mas também se estende a outros interesses baseados espionagem industrial, vingança pessoal ou corporativa, destruição de patrimônio ou qualquer interesse escuso. Atualmente, vende-se, inclusive, o “outsourcing” (a terceirização) de ramsoware na Darkweb, com variações e com o envio da chave ao agente ativo.

Os fatos expostos dão a dimensão do perigo contemporâneo e o seu potencial destrutivo, com grande impacto aos afetados, por isto cabe ressaltar que estes interesses podem mirar: o negócio, a condução governamental de serviços e a vida de um particular.

As portas de entrada

Afinal quais são as “portas de entrada” que possibilitam que um agente mal interacionado possa instalar um ramsoware? Os itens a seguir são os aspectos que mais causam riscos e a abertura de “portas”:

- Comportamento Inadequado para acesso a conteúdos: usuários que acessam sites não confiáveis como conteúdos adultos ou outros conteúdos inadequados;

- Pirataria ou uso de softwares piratas: o emprego de crackers[1] para habilitar a chave de instalação, estes crackers podem ser o instalador do ramsoware;

- Sistemas Operacionais desatualizados ou obsoletos: ausência de atualizações que corrijam falhas de segurança ou mesmo Sistemas Operacionais que não possuem suporte dos fabricantes;

- Controle de AntiSpam: recebimento de spams que possam conter códigos maliciosos.

- Ausência de antivírus e firewalls: sistemas operacionais sem antivírus ou com falta de atualizações (negligência), problemas de configuração no antivírus ou sem contar o emprego de firewalls nos sistemas;

- Rede sem proteção, não segmentadas e sem aplicação de políticas: redes sem firewalls, sem segmentação para separação dos ambientes, ou sem elementos que possam controlar o fluxo de dados, possibilitam que uma infeção em um ambiente como Home Office prejudique o restante da rede. No artigo https://www.linkedin.com/pulse/home-office-firewalls-e-pol%C3%ADticas-de-seguran%C3%A7a-andrey-guedes-oliveira é detalhado o desafio do Home Office.

- Senhas e Engenharia Social: uso de senhas fracas, uso de senha ou compartilhamento de acesso geram um risco para acesso remoto e discreto que sequer os administradores sabem que foram invadidos. Tema discutido no artigo: https://www.linkedin.com/pulse/controle-de-senhas-um-pesadelo-fato-grande-fator-guedes-oliveira

- Uso de Mensageria (whataspp e outros): compartilhamos de ações em grupos de sistemas não corporativos atrelados a operação geram riscos as redes, pois os celulares pessoais entram nos ambientes como ferramenta de trabalho ou se integram com o ecossistema empresarial.

Modelos de Prevenção

Finalmente dentro do contexto apresentado, quais sistemas podem ter o risco diminuído ou remediado? A resposta do senso comum é sempre no tocante ao uso de antivírus ou firewalls, no entanto estes métodos estão aquém do que se necessita para proteção das empresas e órgãos governamentais, isto é, outros modelos devem ser utilizados, em especial os que possibilitam a visão de risco com monitoramento proativo. A lista a seguir apresenta uma base que pode ser adaptada por outros modelos que se alinhem melhor com o emprego das tecnologias:

- Modelos preventivos tradicionais: AntiSpam, antivírus, atualizações de segurança, Firewalls etc.:

- Sistema de controle de senhas para que os usuários tenham possibilidade confiável de uso de senhas complexas, evitando o esquecimento e o armazenamento em meios que possam ser descobertos; https://www.linkedin.com/pulse/controle-de-senhas-um-pesadelo-fato-grande-fator-guedes-oliveira

- Treinamento (continuado) e conscientização dos riscos, como um instrumento importante contra a Engenharia Social, atrelados a simulações de Phishing [2];

- Emprego do Zero Trust[3] que possibilite o controle a rede, separando-as em segmentos com aplicações de políticas e possibilidade de auditorias; sem contar com a utilização de equipamentos pessoais como laptops e celulares nas empresas, em especial no Home Office. https://www.linkedin.com/pulse/zero-trust-e-micro-segmenta%C3%A7%C3%A3o-andrey-guedes-oliveira

- Monitoramento interno e recorrente de Riscos e Vulnerabilidades na infraestrutura e de aplicações, criando um conceito de mapa para que as redes sejam protegidas e atualizadas, respectivamente. Tema debatido no artigo: https://www.linkedin.com/pulse/pen-test-e-teste-de-vulnerabilidades-s%C3%A3o-efetivos-guedes-oliveira

- Monitoramento Darkweb (externo) possibilita o entendimento de risco de agentes que possam afetar ou planejar um ataque, sem contar com os benefícios de entendimento do vazamento de dados (LGPD) e proteção a marcas e produtos.

O ambiente digital promovido por esta transformação, acelerado pela pandemia, gera novos desafios a sociedade, cabendo-nos o entendimento e a adoção de novas formas de proteção a segurança digital.

[1] Crackers são softwares que possibilitam o uso de softwares não licenciados, com por exemplo: Windows pirata e pacote Office.

[2] Phishing é tentativa fraudulenta de obter informações confidenciais como nomes de usuário, senhas e detalhes de cartão de crédito, por meio de site falso, por exemplo;

[3] O conceito de Zero Trust pode ser entendido no artigo sobre o tema: https://www.linkedin.com/pulse/zero-trust-e-micro-segmenta%C3%A7%C3%A3o-andrey-guedes-oliveira

Comentários